# Modern Initial Access and Evasion Tactics - 现代初始访问和规避策略

# 课程摘要

这个为期 3 天的中级强化课程深入探讨现代初始访问和规避策略,这些策略对于在严格监控的环境中进行的大量交战非常有效。作者将分享他对策略的见解,这些策略使他的恶意软件与积极配置的 AV 和 EDR 一起实现参与目标。

设计在脚本、可执行文件和 HTML 网站中走私的现代红队恶意软件载体只是本课程重点关注的部分领域。我们将探索许多技术概念和文件格式。制作高级恶意 Office 文档、shellcode 加载程序、走私有效负载和其他受感染脚本,以帮助我们有效地到达目标系统。

通过将现代 AV 和 EDR 规避技术应用到定制的红队武器中,有能力的团队将具备在对手模拟中取得成功的知识,即使在快速变化的威胁表面环境中也是如此。

本课程的重点是 - 区分有效的技术和不再有效的技术。

# 课程内容

# 第 1 天 - 经典初始访问

- » 你好神话 C2

- “ 介绍

- » 现代网络防御堆栈

- » 初始访问和规避策略

- » 经典文件感染载体

- » Windows 脚本宿主文件:VBS/VBE、JS/JSE、HTA、WSF

- » AutoIt3

- » COM 脚本

- » 可执行文件

- » 恶意文档

- » CHM

- » LNK、多语言 LNK

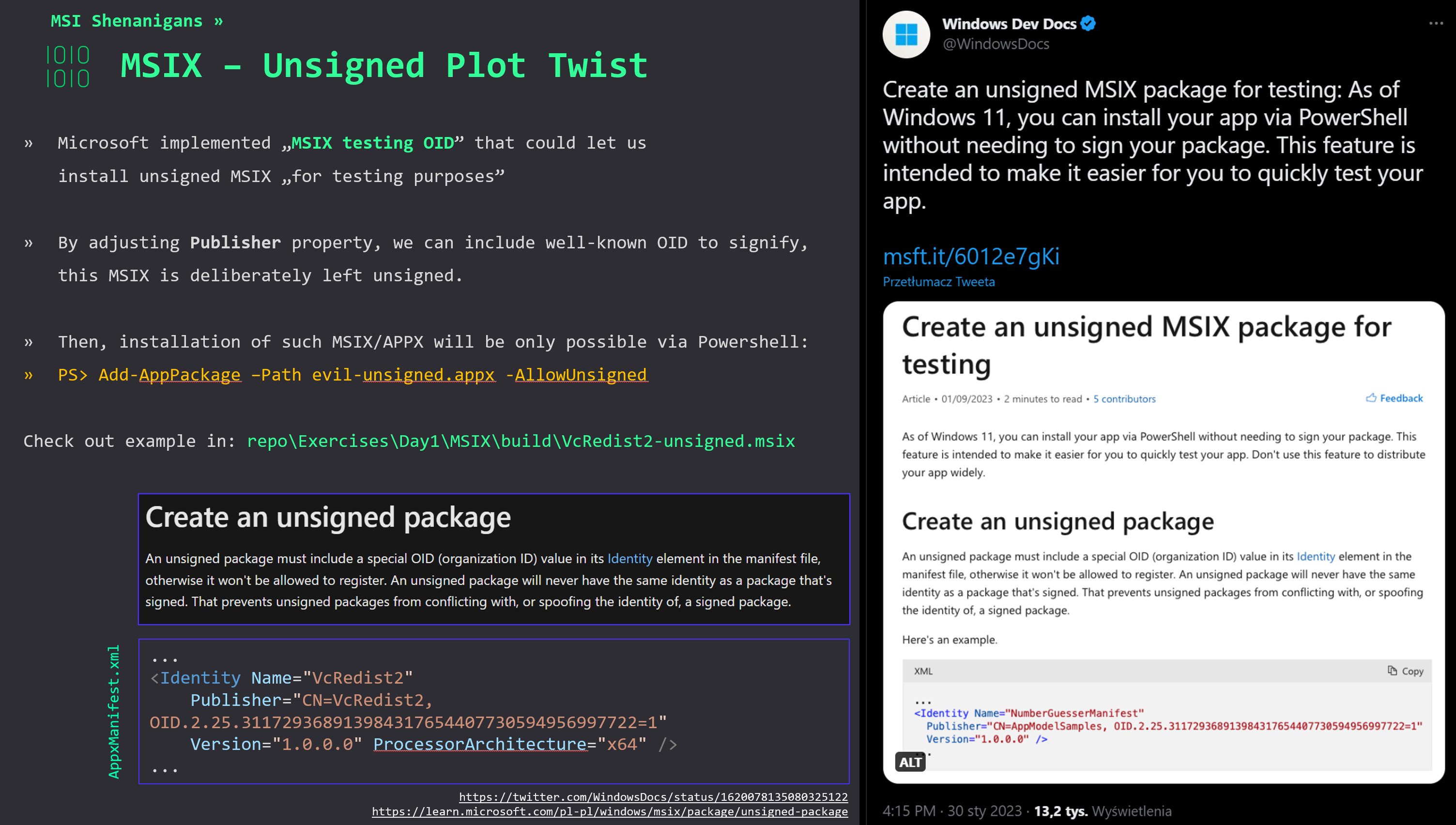

- » MSI 恶作剧

- » MSI 武器化战略

- » MSI 后门

# 第二天 - New Hope

- » HTML 走私的魅力

- » 托管您的有效负载

- » 代码签名威胁

- » 神奇的代码证书以及在哪里可以找到它们

- » MSIX + APPX

- » .NET 策略

- » 本地和远程 AppDomain Manager 注入

- » 解析 C# 世界中的 WinAPI

- » ClickOnce 部署

- » 容器化恶意软件

- » 复杂的感染链❤️

- » 容器、触发器、有效负载和诱饵

- » 搜索 - MS + WebDAV = 🔥

- » 成功的策略

# 第 3 天 - 可执行文件和 Shellcode 加载器

- » 保护器、混淆器

- » EXE 和 DLL 后门

- » 植入水印

- » 认识 Shellcode 加载器

- » 在 PE 部分、覆盖层、资源、证书区域中隐藏 shellcode

- » 代码签名和泄露的证书:MSI、NVIDIA 和其他 5 个

- » 基本规避

- » 字符串混淆

- » 熵、文件膨胀、泵送

- » 延时执行,击败模拟器

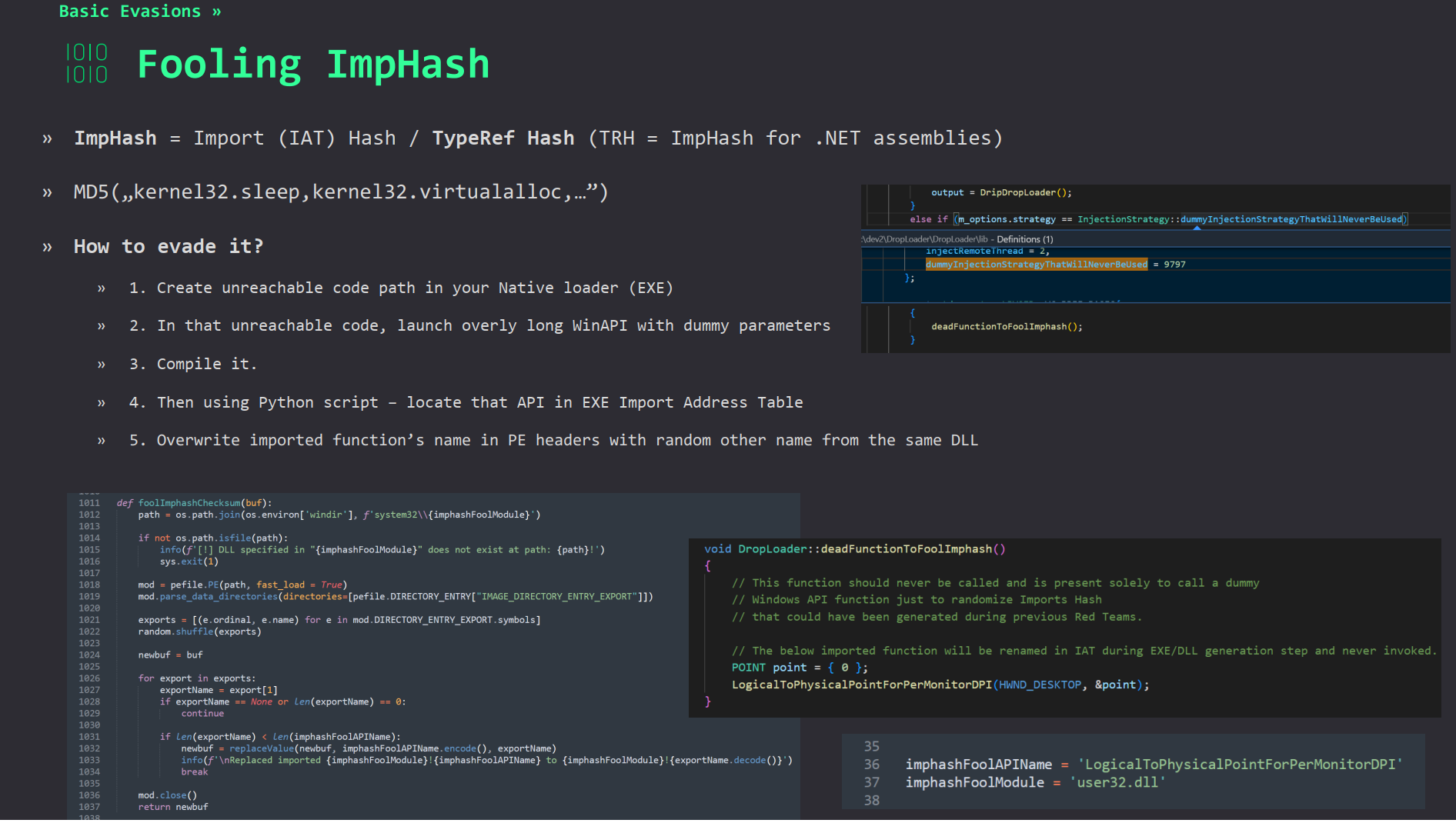

- » 愚弄 ImpHash

- » AMSI、ETW - 滚出我的草坪

- » 攻击 EDR 的设计

- » 安全调用 WinAPI

- » EDR 陷入困境

- » 直接系统调用

- » 间接系统调用

- » 异步执行:FOLIAGE 风格

- » 调用堆栈混淆

- » 问题分析

- » 返回地址覆盖

- » 欺骗

- » 其他奇异的逃避方式

- » 逃避内核模块加载回调

- » 排队加载库

- » 尾声

# 附录 - 恶意文档

- » VBA 感染策略指南

- » 在 VBA 中执行植入的各种方法 - .NET 反射、XSL 反序列化等

- » “诱饵” - 如何诱使用户启用宏

- » 在办公室结构中隐藏有效负载

- » 替代宏自动运行技术

- » 奇异的 VBA 载体

- » 出版商,RTF 文件

- » Outlook 的 VbaProject.OTM

- » MS Access、Visio、项目

- » 规避策略

- » 沙盒规避

- » Office 可信路径 + AMSI

- » 代码混淆

- » 文件加密

# 下载地址:

联系站长