# Offensive Red Team Training - 进攻性红队培训课程

# 课程摘要

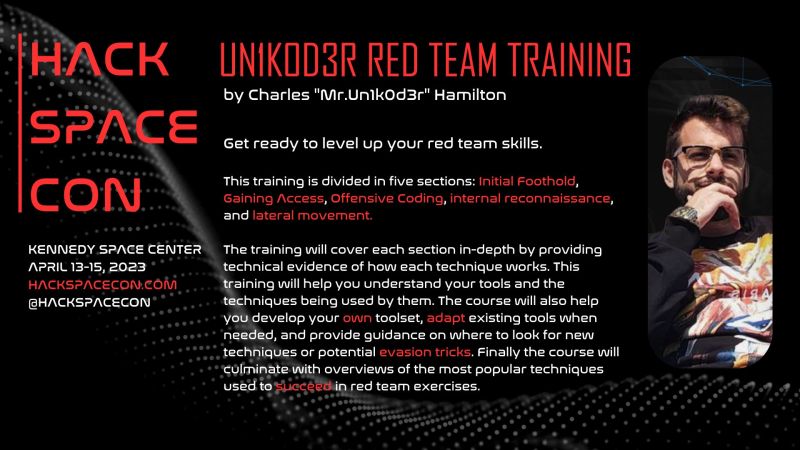

训练分为五个部分:初始立足点、获取权限、进攻性编码、内部侦察和横向移动。培训将通过提供每种技术如何工作的技术证据来深入涵盖每个部分。红队演习的目的是评估响应能力和检测能力。作为红队成员,了解我们使用的每个工具和命令在幕后的作用非常重要,以便能够提供正确的指导。培训将帮助您了解红队期间使用的工具和技术,开发自己的工具集,在需要时调整现有工具,提供有关在哪里寻找新技术或潜在规避技巧的指导,最后概述所使用的流行技术进行红队演习。

期望进行代码审查、网络分析、代码行为分析和编写代码来提高您的红队能力。

# 大纲

该课程分为 5 个部分:

# 初步立足点

该模块包括以下主题:

侦察:

- 识别外部资产

- 识别内部使用的技术

- 识别公开暴露的敏感信息

- 识别攻击和网络钓鱼的媒介

网络钓鱼:

- 选择您的有效负载

- 规避与技巧

- 背景和借口

- 寻找新的执行向量

- 研发方式

破坏外部边界:

- 选择有价值的资产

- 这值得么?

- 检测探测到位

- 密码撒网

危害客户端 Azure 租户:

- Entra ID:枚举和侦察

- 扩大范围

- 图形 API

# 有效载荷制作

该模块包括以下主题:

EDR 绕过:

- 在用户模式下取消 API 挂钩

- 直接系统调用

- 简单阶段 0

- AMSI & ETW & ETW Ti

- 受信任的安装程序滥用

- 处理内核回调

- 利用内核来击败 EDR

- C# 混淆思想

# 获得访问权限

该模块包括以下主题:

识别应该用来避免检测的模式:

- 指纹仪 EDR/AV 解决方案

- 调整您的工具集

- 躲避技巧

编写自定义有效负载:

- 哪种语言?

- 为什么使用一种技术而不是另一种技术:

- 非托管 Powershell

- 非托管.NET

- 原始命令执行

建设您的基础设施:

- 滥用云服务

- 好的个人资料是什么样的

- 防护

- 重定向器

- Cobalt Strike 套件

- 考虑建立自己的 C2

# 内部侦察

该模块包括以下主题:

识别有价值的用户和资产

如何扫描资产和用户

可用于枚举的隐秘技术:

- LDAP

- 公共工具集

- 远程过程调用

- 寻找 AD 配置错误

- SDDL 和权限滥用

确定可能有助于实现您预定义目标的目标:

- 识别计算机

- 识别服务

- 识别用户和软件

- 绕过 LDAP 检测并使用 Lsar* API

可以利用的脆弱系统:

- 思杰 Citrix 逃逸

- Java 反序列化问题

默认凭据:

- 具有 AD 凭据的打印机

- 管理门户,例如 Jenkins、Tomcat 等

在内部击败 MFA:

- RSA pin 后门

- 浏览器枢轴

- 重用已建立的连接

获得访问权限后的第一步:

- 对目标进行侦察

- 监控

- 运行什么

新漏洞:

- PetitPotam 和 ADCS 案例

- 滥用错误配置

- RPC 的力量

# 横向移动

该模块包括以下主题:

- 捕获凭据:

- 网络 BIOS

- 中间人

- Kerberoasting

- GPP

- 共享暴露

- 密码撒网

- 浏览器是新的 LSASS

- 如何进行横向运动:

- WMI

- WMI 隐秘方式

- DCOM

- SMB/DCERPC/SVCCTL

- 自定义工具集以避免检测:

- 应用程序白名单

- EDR / AV

- 了解 impacket suite 使用的基本概念

- Cobalt Strike 睡眠面罩问题

- Cobalt Strike Artifact 套件概述

- 进行横向运动的技术:

- 传递哈希值

- Kerberos 票证

- 密码重复使用

- 中继凭证和哈希值

- 域名信任

- 域信任

- 迁移到无法访问 Internet 的系统

- 隧道:

- 本地运行工具

- SOCKS 代理

- 隧道到 Windows 系统

- 隧道到 Linux 系统

- SSH 隧道

- 域信任

- 迁移到无法访问 Internet 的系统

- 建立你的实验室:

- 玩转 RPC

- 审计活动目录

- 使用 Windows 功能

# 下载地址:

联系站长