# JEB Decompiler 5

-

# 描述

JEB 是 PNF Software 逆向工程平台,用于手动或作为分析管道的一部分执行代码和文档文件的反汇编、反编译、调试和分析。

JEB 是一个逆向工程平台,用于手动或作为分析管道的一部分对代码和文档文件执行反汇编、反编译、调试和分析。

Android 反编译器 + Android 调试器使用 JEB 执行恶意 APK 的逆向工程和安全审核。

- 使用我们的 Dalvik 反编译器反编译代码,包括 multi-dex APK。

- 重构分析以击败应用程序保护程序生成的混淆代码。

- 重建资源和混淆的 XML 文件

- 无缝调试 Dalvik 代码以及所有本机代码(Intel、ARM)

- 通过我们的 API 自动执行逆向工程任务并编写脚本。

ARM 反编译器使用 JEB 对为 ARM 平台编写的程序和恶意软件进行逆向工程。

- ** 增强反汇编,** 包括动态调用点和系统调用的解析、寄存器候选值确定、动态交叉引用等。

- 将 ARM 32 位和 ARM-Thumb 代码反编译为伪 C 源代码。

- 高级优化可阻止受保护或混淆的代码。

- 允许重构的交互层:类型定义、堆栈框架构建、重命名 / 注释 / 交叉引用等。

- 用于在 Python 或 Java 中执行高级和 / 或自动代码分析的完整 API 。

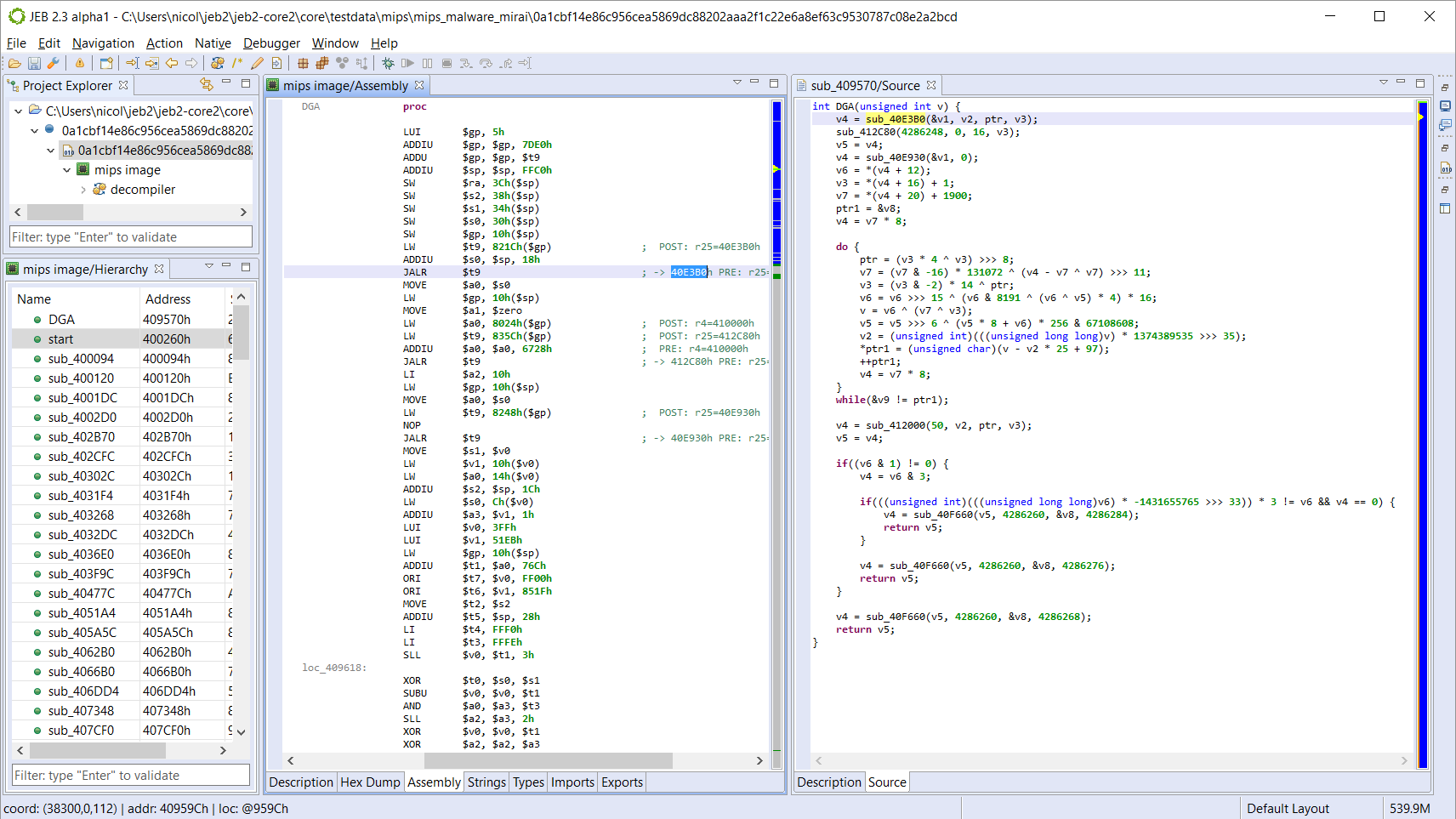

MIPS 反编译器使用 JEB 对 MIPS 嵌入式程序和恶意软件进行逆向工程。

- ** 增强反汇编,** 包括动态调用点和系统调用的解析、寄存器候选值确定、动态交叉引用等。

- 将 MIPS 32 位反编译为伪 C 源代码。

- 高级优化可阻止受保护或混淆的代码。

- 允许重构的交互层:类型定义、堆栈框架构建、重命名 / 注释 / 交叉引用等。

- 用于在 Python 或 Java 中执行高级和 / 或自动代码分析的完整 API 。

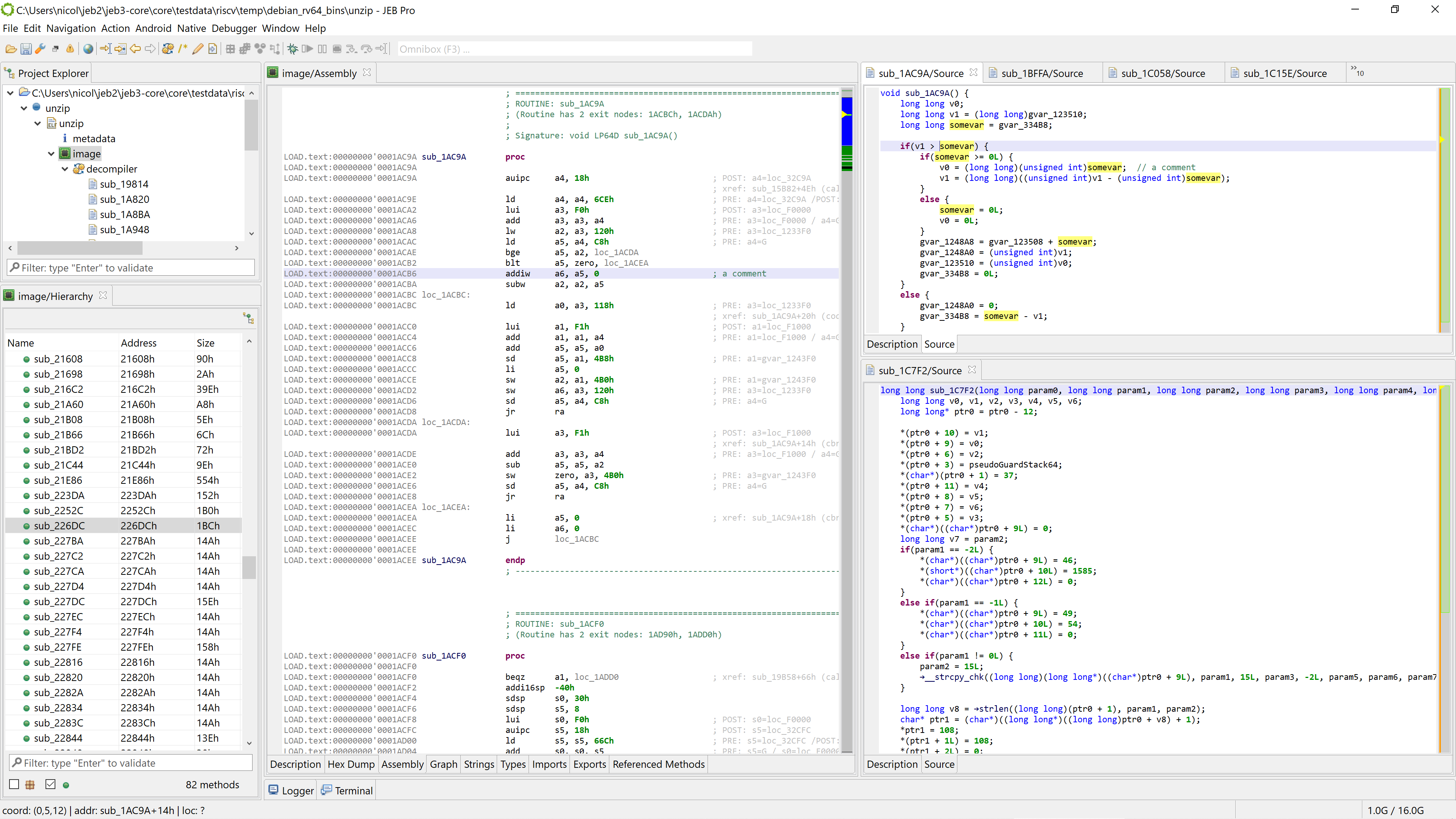

Intel Decompiler 使用 JEB 对 x86 32 位和 x86 64 位程序和恶意软件进行逆向工程。

- ** 增强反汇编,** 包括动态调用点解析、寄存器候选值确定、动态交叉引用等。

- x86 和 x86-64 反编译为伪 C 源代码。

- ** 部分类恢复和反编译为 C++** 或使用 MS VCPP 编译的程序

- 高级优化可阻止受保护或混淆的代码。

- 用于高效 Windows 文件分析的 Win32 类型库和通用签名。

- 允许重构的交互层:类型定义、堆栈框架构建、重命名 / 注释 / 交叉引用等。

- 完整的 API 和对中间表示的访问,以在 Python 或 Java 中执行高级和 / 或自动代码分析。

WebAssembly Decompiler 使用 JEB 对 WebAssmebly 二进制模块进行逆向工程。

- 增强了 wasm 二进制模块的反汇编和解析。

- 将 wasm 字节码反编译为伪 C 源代码。

- 高级优化可阻止受保护或混淆的代码。

- 用于输入 / 重命名 / 注释 / 交叉引用等的交互层。

- 脚本和插件的完整 API 访问权限。

JEB WebAssembly 插件还可用于反编译编译为 wasm 的智能合约,例如 EOS 或 Parity 合约。

以太坊反编译器

- 使用我们的以太坊反编译器将 EVM 合约代码反编译为类似 Solidity 的高级代码。

- 对分析结果进行注释,以更好地理解编译后的合约或 dApp 正在做什么。

- 通过我们的 API 自动执行或编写逆向工程任务脚本

PDF 文档分析器使用业界 PDF 文档分析器分析恶意 Adobe PDF 文件

- 将 PDF 结构分解为具有视觉吸引力且可导航的树。

- 处理损坏的文件、复杂的流(例如,多种编码等)。

- 检索分析器生成的 20 多个通知和警报,以查明可疑区域并使用它们对文件做出确定。

- 即使在最极端的情况下也可以提取嵌入的 Javascript。

- 通过 JEB API 自动执行逆向工程过程以执行批量分析。

# 下载地址:

联系站长 (wechat:daysshare)